在过去的一年中,我们发现此类攻击无论在攻击强度、还是在攻击复杂度,已迈入新台阶。

· 更狡猾

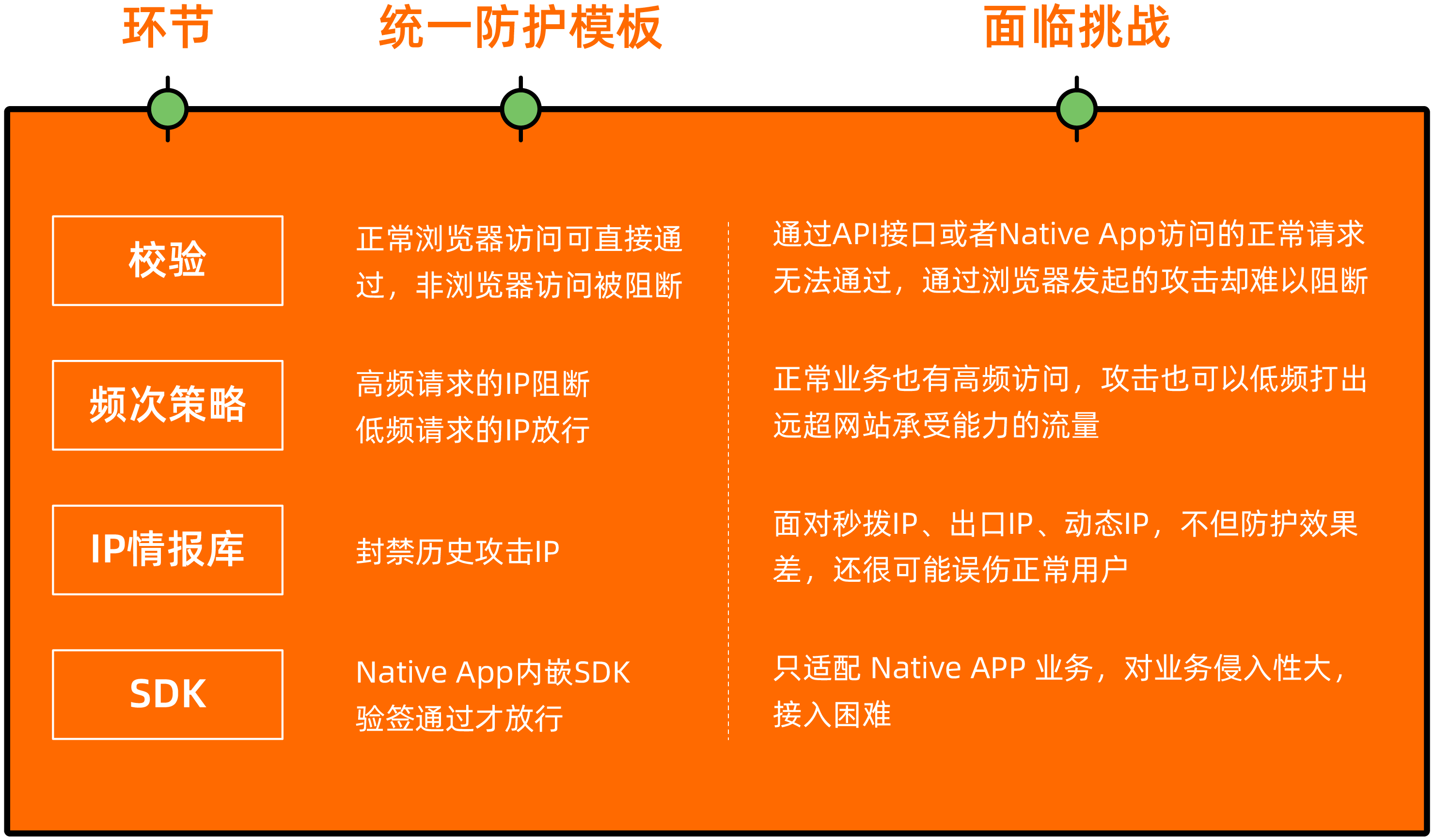

当前,资源耗尽型DDoS攻击开始出现如下特征:控制数万甚至数十万级别的真实肉鸡,其IP池动态变化,与正常用户重合;攻击手法多采用自动化框架进行请求伪造且随机分布,通过真实浏览器发起攻击,或攻击业务类型为API/原生APP的网站。

用户的业务是多样的,一刀切的防护模板极为宽松,其结果必然是防护力度差。

· 更凶猛

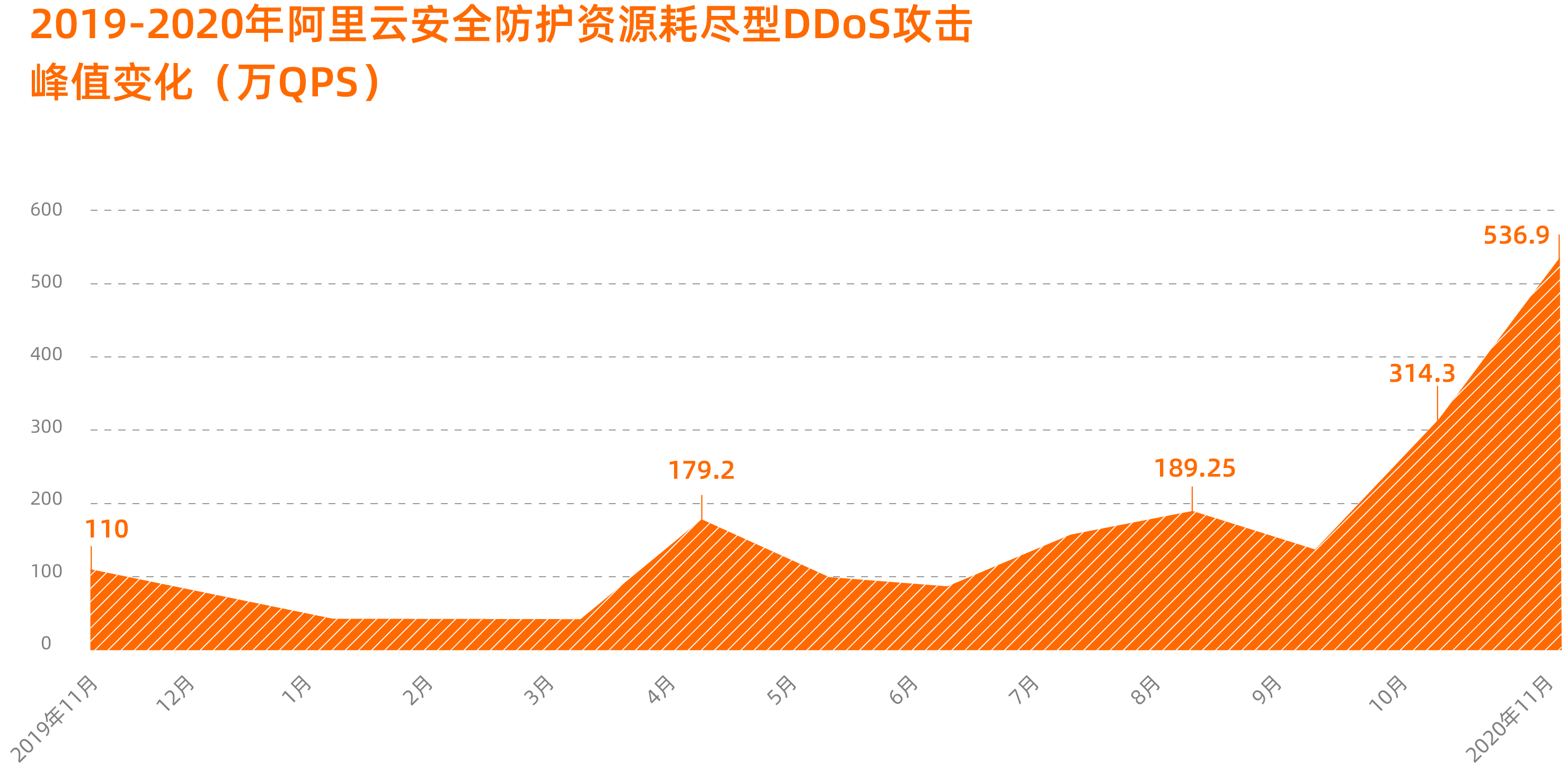

根据阿里云观测数据,从2019年11月起,资源耗尽型DDoS攻击的峰值已增长近5倍,并创下了536.9万QPS的历史新高。

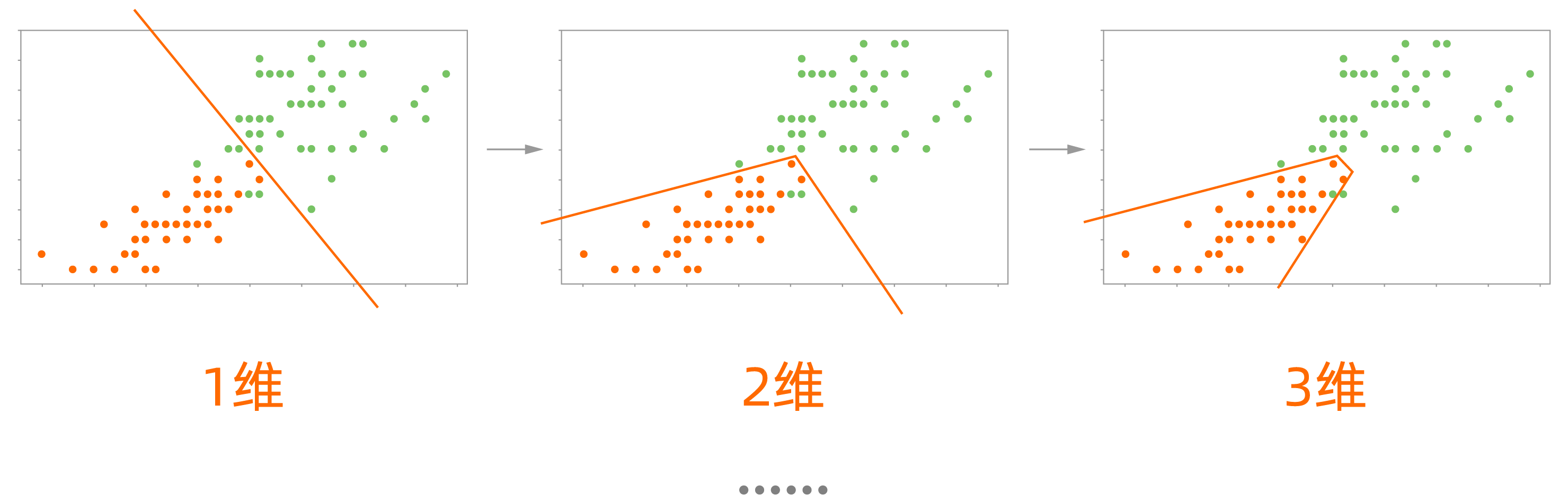

高难度的攻击识别,以往只能通过安全专家人工判断补足。他们需要根据不同的业务类型,细粒度制定防护模板,再根据攻击强度,手工调整策略。而日趋复杂的攻击手法叠加不断增长的流量峰值,迫使人工专家陷入了两难局面:配置低维策略可以尽快恢复业务,但误伤也会更大;坚持多维分析,则可能导致更长的业务停滞时间。

维度越少,误伤越高

倘若单一维度会有10%的误伤,

那么:

· 1维组合误伤趋向于:10%

· 2维组合误伤趋向于:1%

10% * 10%

· 3维组合误伤趋向于:0.1%

10% 10% 10%

……

维度越多,业务停滞越久

假设:常用HTTP Header 20个(实际更多),单一维度分析耗时15S(飞速),

那么:

· 1维分析工作量:5分钟

20个 * 15S/个 = 300S

· 2维分析工作量:1小时40分钟

300S + (19+18+……+1)个 * 30S/个 = 6000S

· 3维分析工作量:20小时40分钟

6000S + 20C3 个 * 60S/个 = 74400S

……

更多折扣信息关注Q/微信:3192603https://app.a5.cn/aliyun/ddos.html

苏公网安备 32030302000804苏B2-20110049-13增值电信业务经营许可证:苏B2-20110049在线数据处理与交易许可证:苏B2-20110049

苏公网安备 32030302000804苏B2-20110049-13增值电信业务经营许可证:苏B2-20110049在线数据处理与交易许可证:苏B2-20110049